Nel panorama sempre più sofisticato delle truffe digitali, i criminali informatici sfruttano l’affidabilità di servizi pubblici come PagoPA per indurre le vittime a cliccare su link fraudolenti. Le immagini analizzate mostrano un esempio concreto di phishing ben confezionato, che simula una notifica di multa stradale.

Il messaggio iniziale “Promemoria di pagamento”

La prima email riproduce fedelmente lo stile di comunicazione di PagoPA:

- Oggetto: “Promemoria di pagamento: multa #R7230033407 in sospeso”

- Contenuto: Riferimento a una violazione per eccesso di velocità, importo di €125,00, e un pulsante “Controlla e paga la multa”.

Analisi tecnica:

- Il linguaggio è formale e coerente con quello istituzionale.

- Il numero di riferimento e l’importo sono plausibili.

- Il pulsante è il vero vettore di attacco: cliccandolo, l’utente potrebbe essere reindirizzato a un sito clone che raccoglie dati personali o bancari.

Pressione psicologica “72 ore o raddoppia la multa”

La seconda email intensifica la pressione:

- Avviso: Se non paghi entro 72 ore, la multa sale a €256,00 e perdi 6 punti sulla patente.

- Riferimento legale: Articolo L. 142-8 del Codice della Strada (non esistente nel codice italiano).

Segnali di allarme:

- L’articolo citato è inventato: il Codice della Strada italiano non contiene una sezione “L. 142-8”.

- L’aumento dell’importo e la decurtazione dei punti sono tecniche di social engineering per spingere all’azione impulsiva.

- Il tono è insolitamente urgente per una comunicazione istituzionale.

Come riconoscere una truffa simile:

Quando si riceve una comunicazione sospetta, è fondamentale saper individuare i segnali che la distinguono da un messaggio autentico. Ecco i principali indicatori da tenere d’occhio:

- URL sospetto: Prima di cliccare su qualsiasi pulsante, passa il mouse sopra il link e osserva il dominio. Se non termina con

.gov.ito.pagopa.gov.it, è molto probabile che si tratti di un sito fraudolento. I criminali spesso usano domini simili per ingannare l’utente. - Errori normativi: Le email truffa fanno spesso riferimento a leggi o articoli inesistenti, come “Articolo L. 142-8 del Codice della Strada”, che non esiste nel codice italiano. Questo è un chiaro segnale di falsificazione.

- Pressione temporale: Frasi come “effettua il pagamento entro 72 ore” o “penalità immediata” sono tecniche di social engineering progettate per generare ansia e spingere l’utente ad agire impulsivamente, senza verificare la fonte.

- Email non personalizzata: Se la comunicazione si rivolge a “Caro utente” invece di usare il tuo nome e cognome, è probabile che si tratti di un invio massivo. Le email ufficiali da enti pubblici o servizi come PagoPA sono solitamente personalizzate.

Come analizzare la truffa?

Quando si sospetta una truffa via email, come nel caso del falso avviso di multa da “PagoPA”, è fondamentale eseguire un’analisi tecnica del link contenuto nel messaggio. Le immagini che ho fornito mostrano un esempio concreto di come un ethical hacker può smascherare un tentativo di phishing attraverso strumenti come VirusTotal.

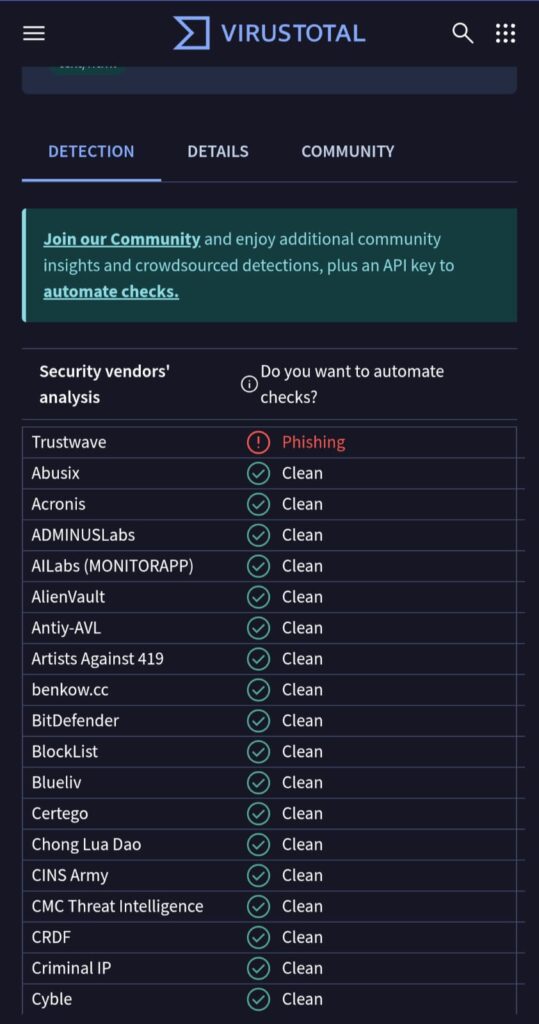

Analisi con VirusTotal – rilevamento del phishing

La prima schermata mostra il risultato della scansione di un URL sospetto. Ecco cosa:

- Trustwave segnala “Phishing”: anche se la maggior parte dei vendor lo classifica come “Clean”, basta un solo rilevamento per considerare il link potenzialmente pericoloso.

- Importanza del consenso tra vendor: i criminali spesso usano tecniche di evasione per ingannare gli antivirus. Un rilevamento isolato può indicare una minaccia emergente non ancora riconosciuta da tutti.

- Se anche un solo motore lo segnala come phishing, non cliccare. Meglio approfondire.

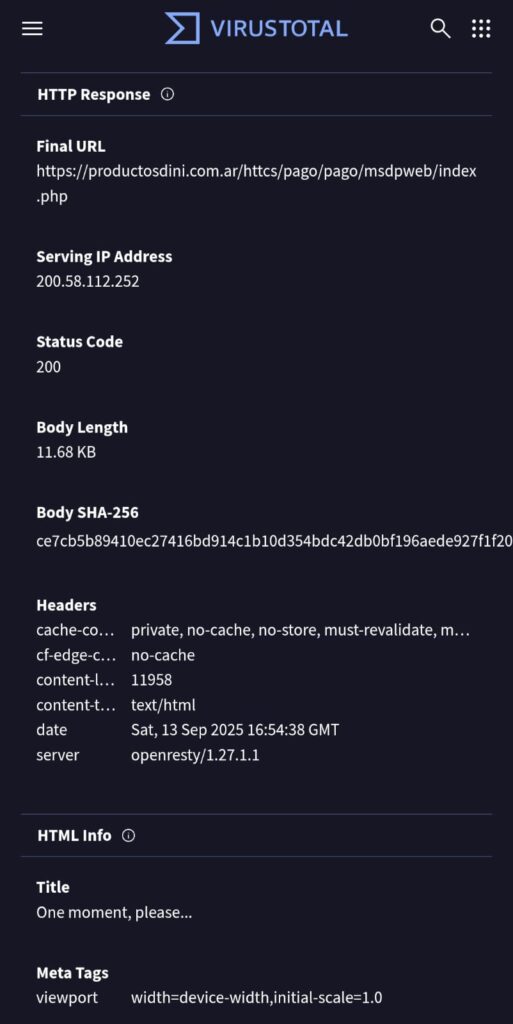

La seconda immagine mostra i dettagli tecnici del sito ospitato su:

URL finale: https://productosdini.com.ar/https/pago/pago/msdpweb/index.php

Elementi sospetti:

- Dominio argentino (.com.ar): PagoPA è un servizio italiano, quindi un dominio estero è già un forte segnale di truffa.

- Percorso URL confuso: la ripetizione di “https/pago/pago” è tipica di siti costruiti per imitare layout ufficiali, ma senza logica strutturale.

- Server openresty: spesso usato per hosting generico, non è tipico di infrastrutture governative italiane.

- Header HTTP: il sito imposta

no-cache,no-store, emust-revalidate, segno che non vuole lasciare tracce nei browser – comportamento sospetto.

Per ethical hacker e utenti avanzati

- Controlla l’IP: l’indirizzo

200.58.112.252è associato a hosting argentino, non a infrastrutture italiane. - Verifica la lunghezza e hash del body: utile per confrontare versioni del sito nel tempo e rilevare modifiche.

- Analizza i meta tag HTML: il tag

viewportè generico, non contiene riferimenti a PagoPA o layout istituzionali.

Ulteriori dettagli:

Questa analisi dimostra come un messaggio apparentemente legittimo possa nascondere un attacco sofisticato. Un ethical hacker deve:

- Validare il dominio e l’IP.

- Usare strumenti come VirusTotal per rilevamenti incrociati.

- Analizzare headers e struttura HTML per smascherare siti clone.