Negli ultimi mesi, si è diffusa una nuova forma di phishing particolarmente insidiosa: email che simulano comunicazioni ufficiali da parte di enti giudiziari, con oggetti come “Convocazione Giustizia” e allegati PDF apparentemente legali. Queste email sfruttano il timore e l’urgenza per indurre l’utente ad aprire documenti malevoli. In questo articolo, analizziamo un caso reale ricevuto da una mia cugina, persona ignara di questo settore come capita a parecchie persone.

Il messaggio sospetto

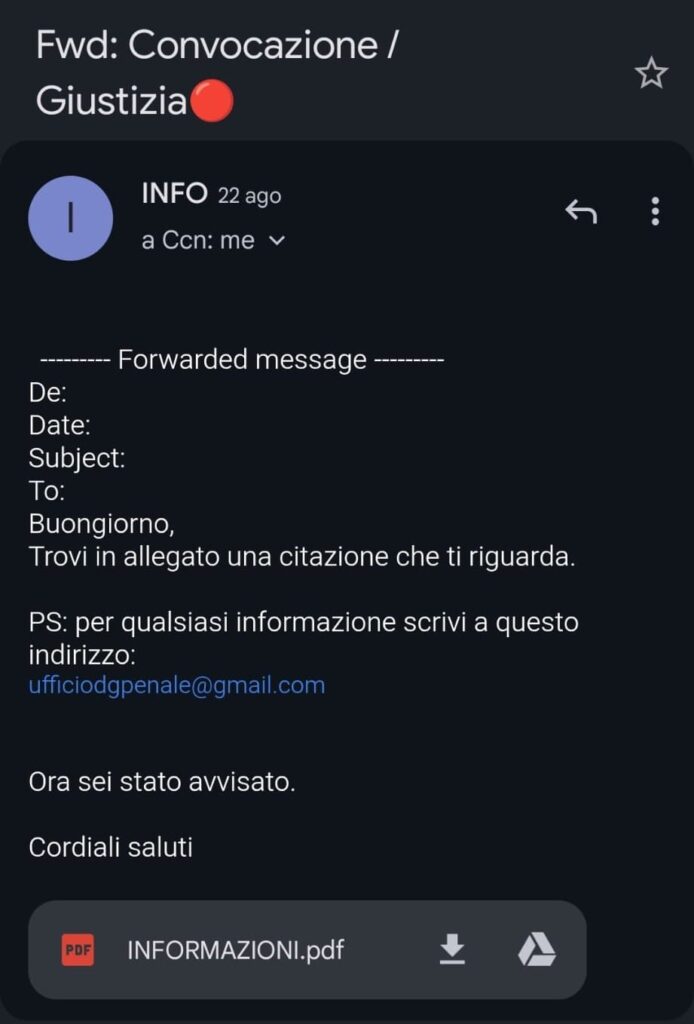

L’email analizzata ha come oggetto: “Fwd: Convocazione / Giustizia 🔴” Mittente: INFO Destinatario: Ccn: me Testo:

“Buongiorno, Trovi in allegato una citazione che ti riguarda. PS: per qualsiasi informazione scrivi a questo indirizzo: ufficiodgpenale@gmail.com Ora sei stato avvisato. Cordiali saluti”

Allegato: INFORMAZIONI.pdf

Analisi tecnica: perché è una truffa:

Un ethical hacker valuta ogni elemento con attenzione. Ecco i segnali di allerta:

- Mittente generico (“INFO”): Nessun dominio istituzionale, nessuna firma digitale. Le comunicazioni ufficiali provengono da PEC o da domini governativi (.gov.it).

- Oggetto allarmante con emoji: Le istituzioni non usano emoji. L’uso del rosso serve a creare panico.

- Email inoltrata senza intestazioni: Mancano “Da”, “Data”, “A”. Questo rende impossibile verificare l’origine.

- Allegato PDF generico: “INFORMAZIONI.pdf” è un nome volutamente vago. Potrebbe contenere malware, link di phishing o script dannosi.

- Indirizzo Gmail come contatto: Le procure non usano Gmail. Questo è un chiaro segnale di truffa.

Pericoli dell’allegato PDF

Un file PDF può essere molto più di un semplice documento:

- Script malevoli: sfruttano vulnerabilità nei lettori PDF per eseguire codice.

- Link nascosti: portano a siti di phishing che imitano portali istituzionali.

- Form interattivi: raccolgono dati personali come codice fiscale, IBAN, credenziali SPID.

- Richieste di pagamento: simulate come multe o citazioni, con IBAN falsi.

In ambienti embedded o aziendali, un solo click può compromettere router, VPS o intere reti.

Come agisce un ethical hacker?

Io da Penetration Tester, seguo un protocollo rigoroso:

- Non apro mai l’allegato direttamente. Lo analizza in sandbox o con strumenti come

pdfid,peepdf,VirusTotal. - Verifico il dominio e gli header SMTP. Cerca SPF/DKIM mancanti, relay sospetti, IP non istituzionali.

- Controllo il linguaggio. Le email ufficiali citano numeri di protocollo, riferimenti normativi, date precise. Qui tutto è vago.

- Segnalo la truffa. A Google, al CERT nazionale, o su phishing.gov.it.

- Diffondo consapevolezza. Perché la sicurezza è anche cultura.

Consigli pratici per utenti e tecnici

- Mai aprire allegati da mittenti sconosciuti.

- Controllare sempre il dominio del mittente.

- Diffidare da email con toni intimidatori o urgenze.

- Usare sandbox o macchine virtuali per analisi.

- Segnalare la truffa alle autorità competenti.

Ulteriori informazioni:

Questa truffa sfrutta il timore della giustizia per manipolare l’utente. È un attacco psicologico prima ancora che informatico. Un ethical hacker non si limita a difendersi: analizza, educa e previene. La sicurezza non è solo firewall e VPN, ma anche consapevolezza e attenzione ai dettagli.