In questa guida vi mostro come configurare una VPN surfshark su mikrotik, tramite il protocollo ikev2. Grazie a questa guida riuscirete a utilizzare la vpn senza più problemi di disconnessione ogni 10 secondi della vpn, che causava appunto problemi con la guida presente nel sito ufficiale surfshark.

Cos’è una vpn?

Una Virtual Private Network (abbreviato VPN) è un tunnel criptato, che consente a un utente connesso di mantenere un anonimato online, garantendo una privacy durante l’utilizzo della navigazione. La vpn è molto utile se si utilizza una rete Wi-Fi pubblica, dove potrebbero esserci dei malintenzionati che potrebbero sferrare attacchi contro tale rete presente ed magari eseguire attività maligne.

Cos’è ikve2?

L’Internet Key Exchange Version 2 è un protocollo criptato utilizzato dalle VPN in grado di dare protezione al traffico internet in esecuzione sul dispositivo che si utilizza.

Installazione:

Prima di eseguire tale procedura abbiamo bisogno di una versione specifica del firmware Mikrotik ovvero la versione 6.47.2. In quanto grazie a questa versione riusciamo a correggere un problema d’interruzione della vpn dopo circa 5-10 secondi.

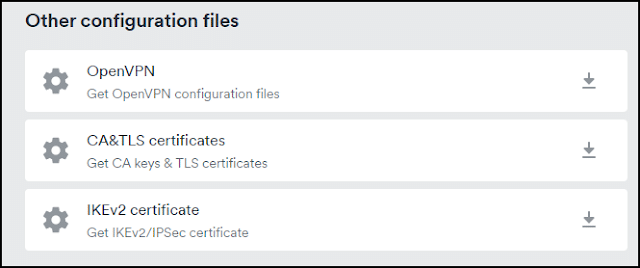

Procediamo ora, apriamo winbox inseriamo le nostre credenziali, poi andiamo sul sito surfshark inseriamo anche li le credenziali, e scarichiamo la configurazione ikev2 come nell’immagine qui sotto.

Ora torniamo su winbox, rechiamoci in Files poi clicchiamo su Upload e carichiamo il certificato scaricato in precedenza.

Rechiamoci ora su System poi su Certificates clicchiamo su Import e importiamo il certificato appena caricato e diamogli un nome che vogliamo.

Apriamo ora il terminale e digitiamo i seguenti comandi nel terminale: (per ogni comando premiamo invio).

/ip ipsec profile add name=SURFSHARK

/ip ipsec proposal add name=SURFSHARK pfs-group=none

/ip ipsec policy group add name=SURFSHARK

/ip ipsec policy add dst-address=0.0.0.0/0 group=SURFSHARK proposal=SURFSHARK src-address=0.0.0.0/0 template=yes

/ip ipsec mode-config add connection-mark=VPN name=SURFSHARK responder=no

In questo comando ora scegliamo il server che vogliamo utilizzare nel mio caso utilizzo un server italiano di milano.

/ip ipsec peer add address=it-mil.prod.surfshark.com exchange-mode=ike2 name=SURFSHARK profile=SURFSHARK

Rechiamoci ora su IP —> IP SEC andiamo su Identities clicchiamo sul simbolo del + e inseriamo i seguenti valori:

Perr: SURFSHARK

Auth. Method: eap

EAP Methods: MS-CHAPv2

Certificate: Inserire il certificato ikev2 caricato in precedenza

Remote Certificate: none

Username: in username inserite le credenziali presenti nel vostro login sursfhark

Password: in password inserite le credenziali presenti nel vostro login surfshark

Policy Template Group: SURFSHARK

Notrack Chain: –

My ID Type: auto

Remote ID Type: auto

Match By: remote id

Mode Configuration: SURFSHARK

Generate Policy: port strict

Clicca su Applica e poi clicca OK.

Recatevi in IP —> DNS e inserite i DNS manualmente di SURSHARK.

Ora in Firewall inserite questo comando con l’ip gateway corrispondente alla vostra classe IP. Successivamente inserite gli altri comandi di seguito:

/ip firewall address-list add address=192.168.88.0/24 list=local

/ip ipsec mode-config set [ find name=SURFSHARK ] src-address-list=local

Ora la configurazione è terminata, adesso se vi recate su IP—> IPSEC poi su Active Peers vedrete ora che la vpn si continua a disconnettere, oppure rimane connessa per pochi secondi.. Adesso aggiornate la versione 6.47.2 all’ultima versione del firmware mikrotik quindi cliccate su Quick Set poi su Check for Updates. Terminato l’aggiornamento all’ultima versione entrate di nuovo in WinBox recatevi sul terminale e scrivete i seguenti comandi:

/ip firewall mangle add action=mark-connection chain=prerouting new-connection-mark=VPN passthrough=yes

Correggiamo ora l’ MSS per i pacchetti in avanti:

/ip firewall mangle add action=change-mss chain=forward new-mss=1360 protocol=tcp tcp-flags=syn tcp-mss=1453-65535

Se notate internet che non carica le pagine web come ad esempio speedtest.net o altri siti ufficiali, basta inserire questi comandi per risolvere tale problema:

/ip firewall mangle add action=sniff-tzsp chain=postrouting icmp-options=3:4 log=yes log-prefix=post-ICMP protocol=icmp sniff-target=192.168.21.177 sniff-target-port=37008

/ip ipsec policy move *ffffff destination=0

/ip ipsec policy add action=none dst-address=192.168.88.0/24 src-address=0.0.0.0/0 place-before=1

Adesso rimuovete nel menù IP—> FIREWALLà FILTER RULES il file la rotta FASTTRACK.

Ho testato questo medoto su un router HEX Mikrotik versione GigabiT

ORA POTETE NOTARE CHE LA VPN È IN FUNZIONE CORRETTAMENTE BASTA TORNARE SU IP —> IPSEC E RECARSI SU ACTIVE PEERS IN UPTIME NOTATE IL TEMPO CHE É IN UTILIZZO LA VPN. SPERO CHE QUESTA GUIDA FUNZIONI ANCHE PER VOI, IL MIO TEST LO ESEGUITO SU UN ROUTER MIKROTIK SXT LTE6 KIT E SU UN ROUTER HEX MODELLO GIGABIT VERSION.