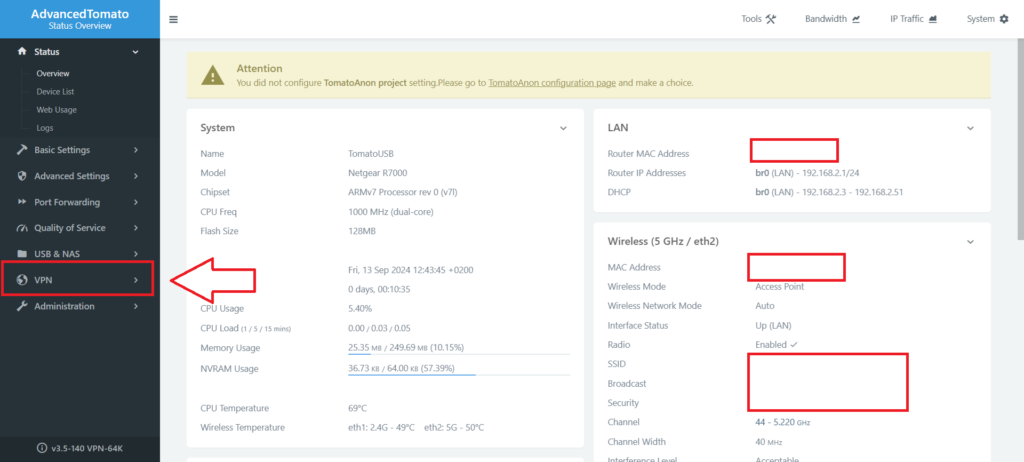

In questa guida vi mostro come configurare VPN Surfshark sul firmware Advance Tomato. Usando questo metodo, siamo in grado di impostare la VPN direttamente nel router casalingo che supporta Advance Tomato nel mio caso Netgear R7000.

Cos’è una VPN?

Una VPN (Virtual Private Network) è una tecnologia che crea una connessione sicura e crittografata tra il tuo dispositivo e internet, proteggendo i tuoi dati e garantendo la privacy online. Utilizzando una VPN, il tuo indirizzo IP viene nascosto, permettendoti di navigare anonimamente e di accedere a contenuti bloccati o limitati in base alla tua posizione geografica. È particolarmente utile per proteggere i tuoi dati su reti Wi-Fi pubbliche, spesso meno sicure.

Cos’è Advance Tomato?

Advance Tomato è una versione aggiornata e migliorata del firmware Tomato per router, con un’interfaccia utente moderna e funzionalità avanzate; grazie al suo utilizzo, possiamo usare VPN OpenVPN sia come client che come server.

Configurazione:

Per prima cosa, dobbiamo accedere all’interfaccia IP di login di Advance Tomato. Nel mio caso, l’indirizzo è 192.168.2.1, mentre il vostro di default dovrebbe essere 192.168.1.1. Una volta effettuato l’accesso, dobbiamo andare su <<VPN>> e poi selezionare <<OpenVPN Client>>.

Ora accediamo alla pagina di login di Surfshark e annotiamo l’username e la password per OpenVPN. Successivamente, andiamo su <<Posizioni>> e scegliamo il server VPN che desideriamo utilizzare per questa procedura. VPN > Manual Setup > Router > OpenVPN.

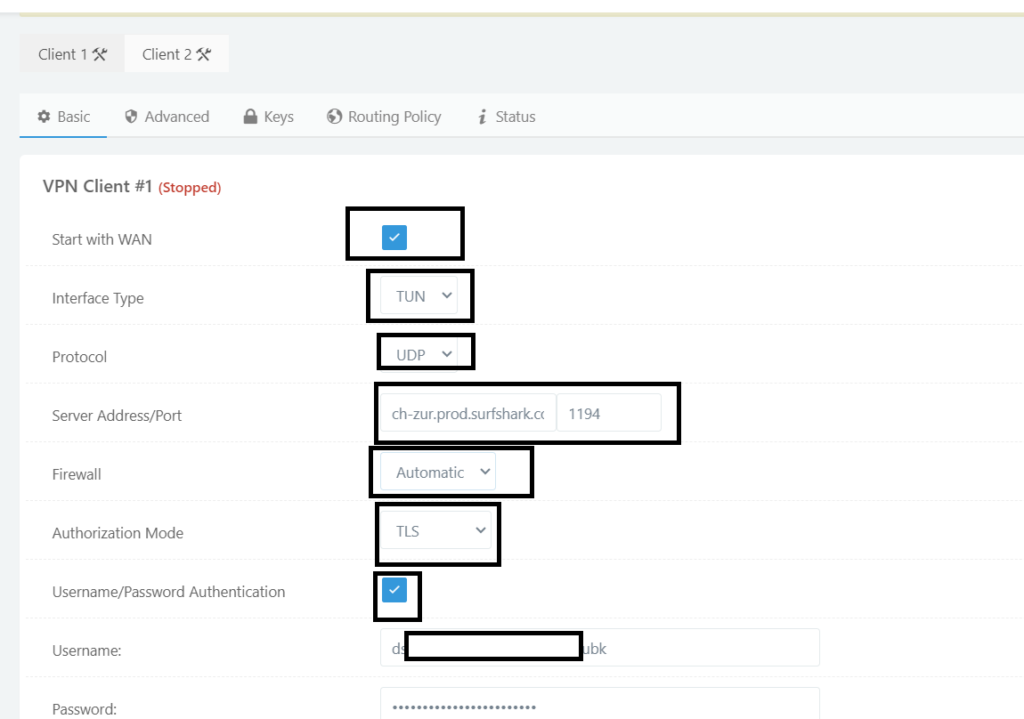

Selezioniamo ora le seguenti configurazioni:

Start with WAN: Seleziona questa opzione.

Interface Type: Scegli <<TUN>>.

Protocol: Seleziona <<UDP>> o <<TCP>>.

Server Address: Inserisci l’indirizzo del server (consulta la sezione <<Scegli un server Surfshark>> di questo articolo per trovare l’indirizzo corretto).

Port: Inserisci <<1194>> se hai selezionato UDP o <<1443>> per una connessione TCP.

Firewall: Imposta su <<Automatico>>.

Authorization mode: Seleziona <<TLS>>.

Username/Password Authentication: Assicurati che sia selezionato.

Username: Inserisci il tuo username del servizio Surfshark (vedi la sezione <<Ottieni le tue credenziali>> di questo articolo per recuperarlo).

Password: Inserisci la tua password del servizio Surfshark.

Username Authen. Only: Assicurati che questa opzione non sia selezionata.

Extra HMAC authorization (tls-auth): Seleziona “Outgoing (1)”.

Create NAT on tunnel: Seleziona questa opzione.

Configurazione Avanzata:

Poll interval: Imposta su 0. Questo determina la frequenza con cui il client VPN verifica se il server è ancora attivo. Impostare questo valore su 0 significa che non ci sono intervalli predefiniti per i controlli, quindi il client non eseguirà polling periodico.

Redirect Internet traffic: Seleziona questa opzione. Questa impostazione instrada tutto il traffico Internet attraverso la connessione VPN. Se selezionato, il tuo traffico verrà cifrato e inviato tramite il server VPN, nascondendo il tuo indirizzo IP reale e migliorando la privacy.

Accept DNS configuration: Imposta su Strict. Questa opzione configura il client VPN per accettare solo le impostazioni DNS fornite dal server VPN e ignorare eventuali altre configurazioni DNS. Impostare su “Strict” assicura che le richieste DNS siano sempre gestite dal server VPN, aumentando la sicurezza e prevenendo le perdite di DNS.

Encryption cipher: Imposta su None. Questa impostazione determina il tipo di cifratura utilizzata per proteggere i dati. Se impostato su “None”, non verrà applicata alcuna cifratura, il che può ridurre la sicurezza della connessione. Tuttavia, se stai configurando una connessione specifica che non richiede cifratura, questa impostazione potrebbe essere appropriata.

Compression: Imposta su Disabled. La compressione riduce la dimensione dei dati trasmessi per migliorare la velocità, ma può anche compromettere la sicurezza. Disabilitare la compressione può aumentare la sicurezza della connessione VPN.

TLS Renegotiation Time: Imposta su -1. Questo valore indica che non ci sarà alcun tentativo di rinegoziazione della chiave TLS durante la connessione VPN. La rinegoziazione TLS è un processo che rinnova le chiavi di cifratura a intervalli regolari per migliorare la sicurezza.

Connection retry: Imposta su -1. Questo significa che non ci saranno tentativi di riconnettersi automaticamente se la connessione VPN viene persa. Un valore di -1 indica che non è impostato alcun intervallo di riconnessione automatica.

Verify server certificate (tls-remote): Non selezionare questa opzione. Questo controllo verifica se il certificato del server VPN è valido e corrisponde a quello previsto. Se non selezionato, la verifica del certificato del server non verrà eseguita, il che potrebbe comportare un rischio maggiore di connessioni a server non affidabili.

In <<Custom configuration>> incolliamo questo testo:

remote-cert-tls server

remote-random

nobind

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

persist-key

persist-tun

ping-timer-rem

reneg-sec 0

auth SHA512

cipher AES-256-CBC

log /tmp/vpn.log

Quando configuri una connessione OpenVPN, è essenziale inserire correttamente le chiavi e i certificati per garantire una connessione sicura.

Configurazione:

- Static Key:

- Include le righe “—–BEGIN OpenVPN Static key V1—–” e “—–END OpenVPN Static key V1—–“.

- Spiegazione: Questa chiave statica viene utilizzata per stabilire un tunnel VPN sicuro. Devi assicurarti di includere tutto il testo che si trova tra queste due righe, comprese le righe stesse, nel campo appropriato della configurazione. Questo testo rappresenta una chiave di cifratura usata per autentificare e proteggere la comunicazione tra il client e il server VPN.

- Certificate Authority (CA):

- Inserisci il testo dal blocco

<ca>al blocco</ca>. - Spiegazione: Questo testo contiene il certificato della Autorità di Certificazione (CA) che ha emesso il certificato del server VPN. Devi copiare tutto il testo che si trova tra i tag

<ca>e</ca>, inclusi i delimitatori “—–BEGIN CERTIFICATE—–” e “—–END CERTIFICATE—–“. Questo certificato è utilizzato dal client VPN per verificare l’autenticità del server VPN e garantire che stai connettendoti a un server affidabile.

- Inserisci il testo dal blocco

Passaggi Dettagliati

- Static Key:

- Trova il blocco di testo che inizia con “—–BEGIN OpenVPN Static key V1—–” e termina con “—–END OpenVPN Static key V1—–“.

- Copia tutto il testo compreso tra e inclusi questi delimitatori.

- Incolla questo testo nel campo designato per la chiave statica nella tua configurazione OpenVPN.

- Certificate Authority:

- Trova il blocco di testo tra i tag

<ca>e</ca>. Questo testo di solito include le righe “—–BEGIN CERTIFICATE—–” e “—–END CERTIFICATE—–“. - Copia tutto il testo all’interno di questi tag, comprese le righe di delimitazione.

- Incolla questo testo nel campo designato per il certificato della Autorità di Certificazione nella tua configurazione OpenVPN.

- Trova il blocco di testo tra i tag

Importanza

- Static Key: Senza questa chiave, il tunnel VPN non può essere stabilito correttamente, e la comunicazione non sarà sicura.

- Certificate Authority: Senza il certificato CA, il client non sarà in grado di verificare il server VPN, aumentando il rischio di connessioni a server non sicuri o compromessi.

Press the Save button at the bottom of the settings page:

Una volta che hai modificato le impostazioni della tua applicazione (in questo caso, probabilmente l’app di Surfshark), devi premere il pulsante “Salva” che si trova in fondo alla pagina delle impostazioni per confermare e applicare le modifiche.

To establish a Surfshark server connection, press Start VPN Client 1 at the top right corner:

Per connetterti a un server VPN di Surfshark, devi premere il pulsante “Start VPN Client 1” che si trova nell’angolo in alto a destra dell’interfaccia dell’applicazione. Se stai usando una versione più vecchia del client, il pulsante “Start” potrebbe essere invece situato in fondo alla pagina di configurazione.

Ulteriori informazioni:

Nel caso in cui si verifichino perdite DNS, puoi provare a configurare manualmente i tuoi indirizzi DNS. Per farlo, apri Impostazioni di base > Rete. Nella scheda Impostazioni WAN, cambia il Server DNS su Manuale e inserisci i seguenti indirizzi:

162.252.172.57

149.154.159.92