Truffa via SMS/WhatsApp: Come funziona e come proteggersi

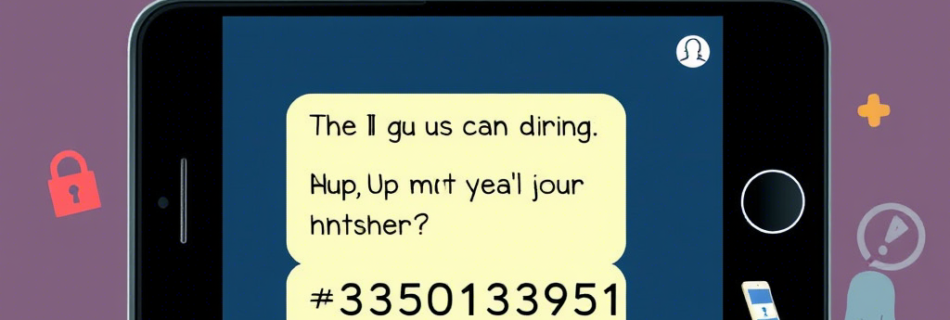

Nell’era digitale, le truffe via SMS e WhatsApp sono sempre più comuni e sofisticate. In questo articolo, analizziamo un esempio concreto di una truffa che circola tramite messaggi e spieghiamo come funziona il meccanismo fraudolento. Come si presenta il messaggio: Il messaggio in questione è scritto in modo amichevole e coinvolgente. Inizia affermando che il …

Leggi tutto “Truffa via SMS/WhatsApp: Come funziona e come proteggersi”